Как работает Coinhive и как его эксплуатировали

Coinhive представляет собой обычный криптовалютный майнер, который администраторы или операторы веб-сайтов могут встраивать в свои сайты. Когда пользователи заходят на сайты, на которых размещен майнер Coinhive, JavaScript запускает этот майнер непосредственно в браузере пользователя в фоновом режиме. Для майнинга будет использоваться процессор компьютера пользователя.

Этот инструмент был разработан в качестве альтернативного метода получения дохода администраторами веб-сайтов. Его основная идея заключалась в том, чтобы избавиться от уродливых рекламных баннеров, занимающих место на сайте, показ которых пользователи все равно блокируют с помощью различных блокировщиков рекламы (adblock). Вместо Биткоина (BTC) или других популярных криптовалют, Coinhive майнит Monero (XMR) , который на момент написания этой статьи стоит примерно в 35 раз меньше, чем Биткоин, но все равно находится в первой десятке самых дорогих криптовалют (по цене за монету).

Coinhive сама по себе является вполне законопослушной компанией, но последние события показали, насколько легко их технология майнинга с помощью JavaScript может быть использована хакерами, которые хотят быстро получить пару криптобаксов.

Случай с BlackBerry на самом деле — всего лишь один из многих случаев, когда хакеры или интернет-провайдеры использовали технологию Coinhive в своих корыстных и вредных целях. В октябре TrendMicro обнаружил несколько приложений в Google Play Store, которые использовали технологию майнинга Coinhive для того, чтобы втайне от пользователя майнить криптовалюту. Были также сообщения о Coinhive-майнерах,встроенных в веб-сайт Starbuck, его там разместил сам интернет-провайдер.

Monero продолжает сопротивляться майнингу ASIC

В ответ на растущую угрозу ASIC, централизующих ее майнинг, сеть Monero. планирует реализовать хард-форк на блоке 1788000.

На текущих скоростях устойчивый к ASIC разветвитель может упасть 9 марта или около него, а 10 марта последует другой жесткий разветвитель на высоте блока 1788720. Обновления кода являются последними от разработчиков Monero, которые долгое время работали над созданием ASIC-майнинга. неэффективен в их сети. Проект, ориентированный на конфиденциальность, относится к числу предприятий, которые считают, что майнинг и его преимущества должны быть доступны частным лицам, использующим только майнеры на базе GPU или CPU.

В прошлом большая часть сообщества криптовалют чувствовала влияние майнеров ASIC, разработанных гигантами майнинга. Это особенно заметно в сети Биткоин. Однако в начале 2020 года ряд майнинг компаний объявили о выпуске ASIC, разработанных специально для майнинга Monero.

Читать также: Майнинг Monero

В попытке смягчить угрозу, команда разработчиков ядра Monero перешла к внедрению аварийного хард-форка. Разработчики в Monero считают, что поскольку ASIC обычно производятся несколькими компаниями, они представляют собой единую точку отказа, что является случаем, которого большинство проектов криптовалюты стараются избегать.

6 апреля 2020 года Monero жестко разветвился и смог на некоторое время предотвратить ASIC, поскольку хэшрейт упал более чем наполовину, и было рационализировано, что майнинг ASIC в этих условиях не будет ни прибыльным, ни многими из майнеров ASIC в тираж сможет обновить свое программное обеспечение достаточно быстро, чтобы эффективно функционировать.

Тем не менее, недавно опубликованный аналитический отчет оживил разговор о специализированных майнерах и об угрозе, которую они могли бы представить сообществу Monero. Анонимный аналитик под именем MoneroCrusher смог определить, что большая часть хэшрейта в сети генерировалась ASIC.

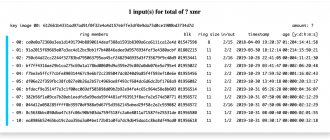

В этом отчете аналитик смог определить, что более 85% текущего хэшрейта Monero происходит от ASIC и что каждая машина работает со скоростью 128 кГц / с. Аналитик пришел к этим выводам, проанализировав одноразовые номера в сети. Одноразовые числа — это случайные числа, сгенерированные как побочный продукт процесса майнинга.

Читать также: Фирма BTCC закроет свой майнинговый пул из-за «Корректировки бизнеса»

Отчет вызвал ответ от основной команды, которая затем опубликовала детали обновления программного обеспечения после того, что они описали как беседу как внутри команды, так и с широким сообществом.

Обновление 9 марта не представит много новых функций для базового программного обеспечения, лежащего в основе цифрового актива, ориентированного на конфиденциальность. Основная цель — внедрить «третью настройку PoW (CryptoNight-R), чтобы обуздать ASIC, присутствующие в настоящее время в сети, и дополнительно сохранить сопротивление ASIC. В результате майнеры также должны будут обновить свои майнеры (то есть программное обеспечение для майнинга). «

Еще одно незначительное изменение, которое планируется включить в обновление, — это добавление новой системы уведомлений о платежах. Второе обновление, предварительно рассчитанное на 10 марта, должно закрепить изменения, внесенные в предшествующий ему форк.

Хотя большая часть сообщества Monero похвалила относительно быстрый отклик основной команды разработчиков после отчета MoneroCrusher, некоторые разделы сообщества недовольны тем, как было обсуждено и принято решение об обновлении, а также тем, как было сделано раскрытие.

Читать также: Российский стартап превращает алюминиевый завод в биткоин-майнинг

Веб-майнер Monero ‘CoinHive’ закрывается

Первоначально веб-майнер Monero, CoinHive, объявил, что остановит майнинг. В своем блоге компания CoinHive объяснила, что эта операция перестала быть экономически эффективной после ряда изменений рыночных условий. Компания объяснила: «Падение скорости хэширования (более 50%) после последнего хард-форка Monero сильно ударило по нам. Так же, как и «крах» рынка криптовалют со значением XMR, снижающимся более чем на 85% в течение года. Это и объявленное 9 марта обновление хард-форка и алгоритма сети Monero привело нас к выводу, что нам нужно прекратить Coinhive ».

CoinHive оказался в центре внимания, когда было объявлено, что значительное количество веб-сайтов добавляют программное обеспечение, предоставленное компанией, для разработки Monero без ведома своих пользователей. CoinHive рекламировал программное обеспечение как способ для владельцев сайтов зарабатывать деньги, не размещая рекламу на своих страницах.

Однако, поскольку майнинг происходил без ведома их пользователей и также значительно замедлял работу затронутых компьютеров, этот шаг вызвал значительный общественный резонанс, что привело к тому, что многие компании по обеспечению безопасности создали способы остановить вредоносное ПО.

Читать также: Российский мега-завод превратится в огромную биткоин-майнинг-ферму: подробности

В то время как CoinHive, возможно, закрывает свои двери, бум добычи вредоносных программ Monero, который был спровоцирован CoinHive в конце 2020 года, привел к тому, что «криптовалюта» стала одной из главных угроз для пользователей Интернета, и, похоже, конца этому не видно.

Новое вредоносное ПО Monero попало в ОС Windows

Компания Trend Micro, занимающаяся вопросами безопасности и разведки, сообщила о появлении нового вредоносного ПО Monero, предназначенного для пользователей Windows. По сообщениям, злоумышленники сосредотачивают свои усилия на странах Азии, причем большинство вирусов происходит в Китае, Тайване и Гонконге. Несколько пользователей в Италии также пострадали.

Вредоносная программа проникает в устройства через зараженные веб-сайты или другие вредоносные программы. Оказавшись в системе, он подключается к сети и загружает самую новую версию. Затем он загружает зашифрованное программное обеспечение для майнеров и начинает добычу Monero. Кроме того, он подключается к нескольким IP-адресам для передачи информации о главном устройстве.

Вредоносное ПО перемещается в боковом направлении по сети, подобно вредоносному ПО Petya, которое было распространено в 2018 году. Чтобы еще больше избежать обнаружения, злоумышленники обеспечили начало деятельности в дни, совпадающие с выходными в пострадавших странах. Для защиты устройств пользователям рекомендуется всегда быть в курсе всех обновлений программного обеспечения, предоставляемых Windows.

Цена на Monero XMR выросла примерно на 12% за последний месяц. Еще неизвестно, как грядущие изменения повлияют на цену ведущей криптовалюты, ориентированной на конфиденциальность, и насколько эффективными будут запланированные форки в битве против ASIC.

Как может быть эксплуатирована уязвимость в Coinhive

На GitHub’е есть несколько проектов, например CoffeeMiner, предназначенных для совершения атак типа «человек-по-середине» (MitM) для внедрения майнеров Coinhive в веб-браузеры, подключенные к публичным точкам доступа Wi-Fi. Однако, судя по нашему опыту с атаками MitM, считаем, что было бы гораздо проще использовать такой инструмент, как Man-in-the-Middle Framework (MITMf), для достижения тех же результатов с помощью всего лишь одной команды. MITMf — это отличный инструмент, созданный для того, чтобы сделать атаки MitM настолько простыми, насколько это вообще возможно.

В нашей статье мы будем использовать MITMf для внедрения JavaScript-кода Coinhive-майнера в чужие браузеры, находящиеся в той же сети Wi-Fi. Это позволит нам вставлять JavaScript-майнеры в веб-страницы, на которых находятся ничего не подозревающие посетители кафе, когда они серфят по Интернету.

Прежде чем мы начнем, стоит заметить, что Coinhive забанит любой аккаунт, если будет обнаружено, что владелец этого аккаунта использует JavaScript-майнер любым несанкционированным способом, например, с помощью взлома . Поэтому мы рекомендуем использовать эту статью исключительно в образовательных целях.

Как защитить себя от JavaScript-майнеров

Стало ясно, что блокировщики рекламы — это не самый эффективный метод борьбы с JavaScript-майнерами. Используя некоторые вполне обычные способы, майнеры криптовалют все еще могут попасть в ваш веб-браузер.

Лучший способ избежать использования вредоносного кода JavaScript в вашем браузере — полностью отключить JavaScript. Включайте и используйте JavaScript только тогда, когда это абсолютно необходимо. NoScript часто рекомендуется специалистами по безопасности и в настоящее время является наиболее удобным способом быстрого включения JavaScript по мере необходимости. У браузера Opera также есть функция NoCoin, которая блокирует скрипты для майнинга криптовалют на веб-страницах. Поэтому это очень интересный вариант браузера, если вам не нравится Chrome, Safari, Edge и т.д. Однако есть некоторые расширения браузера, которые делают что-то похожее. Если вы не хотите блокировать JavaScript, то можете чаще проверять загрузку вашего процессора, чтобы увидеть, есть ли подозрительные всплески нагрузки на него, которые могут указывать на майнинг, проходящий в фоновом режиме. На компьютере с Windows вы можете использовать «Диспетчер задач», а на компьютерах Mac это будет «Монитор активности». Также можно просто проверить адресную строку браузера. Если вы находитесь на сайте, у которого в верхнем левом углу имеется замочек с HTTPS, то, скорее всего, вы не подвергаетесь атаке MitM. Многие веб-сайты добавляются в HSTS-списки предварительной загрузки браузеров, что означает, что даже если атака MitM попытается перехватить HSTS-заголовки и перенаправить запрос на HTTP вместо HTTPS, браузер не будет это делать, поскольку знает, что он должен осуществлять связь только для доменов, использующих HTTPS. Таким образом, описанные выше хаки с Coinhive-майнером на таких сайтах работать больше не будут. Вы можете проверить, находится ли сайт в HSTS-списке предварительной загрузки браузера, введя имя корневого домена в онлайн-инструмент. Еще одна мера, которую вы можете предпринять для самозащиты от MitM-атак при использовании публичных сетей, заключается в использовании виртуальной частной сети (VPN). При использовании VPN не будет блокировать скрипт майнера обслуживающийся на сервере, он будет обходить MitM-атаку на конкретной точке доступа. Если вы используете блокировщик рекламы, то обязательно используйте тот, который работает на DNS-уровне, а не только на уровне HTML-тегов. Хотя это не обязательно помешает вашему компьютеру стать майнером, но, по крайней мере, это не позволит хакерам получить с этого хоть какое-нибудь вознаграждение.

Windows 10

Кликните по кнопке поиска

В поле ввода наберите Панель управления.

Нажмите Enter.

Откроется Панель управления, в ней выберите пункт Удаление программы.

Вам будет показан список всех программ инсталлированных на вашем компьютере. Внимательно его просмотрите и удалите все, которые кажутся вам подозрительными или вы уверены, что сами их не устанавливали. Для удаления, выберите программу из списка и нажмите кнопку Удалить/Изменить.

Далее следуйте указаниям Windows.

Удалить Coinhive вирус из Chrome, Firefox и Internet Explorer, используя AdwCleaner

AdwCleaner это небольшая программа, которая не требует установки на компьютер и создана специально для того, чтобы находить и удалять рекламные и потенциально ненужные программы. Эта утилита не конфликтует с антивирусом, так что можете её смело использовать. Деинсталлировать вашу антивирусную программу не нужно.

Скачайте программу AdwCleaner кликнув по следующей ссылке.

Скачано 1013211 раз(а) Версия: 8.0.7 Автор: Malwarebytes, Xplode Категория: Безопасность Дата обновления: 23 июля, 2020

После окончания загрузки программы, запустите её. Откроется главное окно AdwCleaner.

Кликните по кнопке Сканировать. Программа начнёт проверять ваш компьютер. Когда проверка будет завершена, перед вами откроется список найденных компонентов Coinhive вируса и других найденных паразитов.

Кликните по кнопке Очистка. AdwCleaner приступ к лечению вашего компьютера и удалит все найденные компоненты зловредов. По-окончании лечения, перезагрузите свой компьютер.

Удалить Coinhive вирус с помощью Zemana Anti-malware

Zemana Anti-malware — это утилита позволяющая быстро проверить ваш компьютер, найти и удалить разнообразные вредоносные программы, которые показывают рекламу и изменяют настройки установленных веб браузеров. Кроме классического способа нахождения вредоносных программ, Zemana Anti-malware может использовать облачные технологии, что часто позволяет найти зловредов, которых не могут обнаружить другие антивирусные программы.

Загрузите Zemana AntiMalware используя ниже приведенную ссылку. Сохраните программу на ваш Рабочий стол.

Скачано 69010 раз(а) Автор: Zemana Ltd Категория: Безопасность Дата обновления: 16 июля, 2019

Когда загрузка завершится, запустите файл который скачали. Перед вами откроется окно Мастера установки, как показано на примере ниже.

Следуйте указаниям, которые будут появляться на экране. Можете в настройках ничего не изменять. Когда установка Zemana Anti-Malware закончится, откроете главное окно программы.

Кликните по кнопке «Проверить», чтобы запустить процесс поиска Coinhive вируса. Процесс сканирования происходит достаточно быстро, но может затянутся в случае большого количества файлов на вашем компьютере или в случае медленной работы системы.

Когда сканирование будет завершено, вы увидите список найденных компонентов вредоносных программ. Здесь просто кликните кнопку «Далее», чтобы удалить найденных зловредов и переместить их в карантин.

Удалить Coinhive вирус, используя Malwarebytes

Malwarebytes это широко известная программа, созданная для борьбы с разнообразными рекламными и вредоносными программами. Она не конфликтует с антивирусом, так что можете её смело использовать. Деинсталлировать вашу антивирусную программу не нужно.

Скачайте программу Malwarebytes Anti-malware используя следующую ссылку.

Скачано 382927 раз(а) Версия: 4.1 Автор: Malwarebytes Категория: Безопасность Дата обновления: 15 апреля, 2020

Когда программа загрузится, запустите её. Перед вами откроется окно Мастера установки программы. Следуйте его указаниям.

Когда инсталляция будет завершена, вы увидите главное окно программы.

Автоматически запуститься процедура обновления программы. Когда она будет завершена, кликните по кнопке «Запустить проверку». Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Когда проверка компьютера закончится, Malwarebytes Anti-malware покажет вам список найденных частей вредоносных и рекламных программ.

Для продолжения лечения и удаления зловредов вам достаточно нажать кнопку «Поместить выбранные объекты в карантин». Этим вы запустите процедуру удаления Coinhive вирус и другого вредоносного ПО.

Удалить Coinhive вирус в Chrome, сбросив настройки браузера

Как и некоторые другие браузеры, Google Chrome имеет одну очень важную и удобную возможность — сбросить все настройки к первоначальным значениям и таким образом избавиться от Coinhive вируса. При этом, все сохраненные пароли, закладки и другие персональные данные не пострадают.

Чтобы сбросить настройки, запустите браузер и кликните по кнопке в виде трёх горизонтальных полосок (). Этим вы откроете главное меню брузера. Здесь кликните по пунтку Настройки.

Гугл хром откроет вам страницу позволяющую изменять его основные настройки. Прокрутите её вниз и кликните по ссылке «Показать дополнительные настройки». На этой странице, откроются ранее скрытые дополнительные настройки. Прокрутите страницу вниз, пока не увидите кнопку «Сброс настроек». Вам нужно кликнуть по ней. Браузер откроет небольшое диалоговое окно, в котором попросит вас подтвердить свои действия.

Кликните по кнопке «Сбросить». Браузер запустит процесс очистки и когда он будет заверщён, настройки Хрома будут сброшены к первоначальным. Это поможет вам отключить вредоносные расширения и таким образом удалить Coinhive вирус.

Удалить Coinhive вирус в Firefox, сбросив настройки браузера

Сброс настроек Файрфокса позволит удалить вредоносные расширения и восстановить настройки браузера к значениям принятым по-умолчанию. При этом, ваши личные данные, такие как закладки и пароли, будут сохранены.

Откройте главное меню Хрома, кликнув по кнопке в виде трёх горизонтальных полосок (). В появившемся меню кликните по иконке в виде знака вопроса (). Это вызовет меню Справка, как показано на рисунке ниже.

Здесь вам нужно найти пункт Информация для решения проблем. Кликните по нему. В открывшейся странице, в разделе Наладка Firefox нажмите кнопку Очистить Firefox. Программа попросит вас подтвердить свои действия.

Нажмите кнопку Очистить Firefox. В результате этих действий, настройки браузера будут сброшены к первоначальным. Этим вы удалите Coinhive вирус.

Удалить Coinhive вирус в Internet Explorer, сбросив настройки браузера

Сброс настроек Интернет Эксплорера и Эджа позволит удалить вредоносные расширения и восстановить настройки браузера к значениям принятым по-умолчанию.

Откройте главное браузера, кликнув по кнопке в виде шестерёнки (). В появившемся меню выберите пункт Свойства браузера.

Здесь откройте вкладку Дополнительно, а в ней нажмите кнопку Сброс. Откроется окно Сброс параметров настройки Internet Explorer. Поставьте галочку в пункте Удалить личные настройки, после чего кликните кнопку Сброс.

Когда процесс сброса настроек завершиться, нажмите кнопку Закрыть. Чтобы изменения вступили в силу вам нужно перезагрузить компьютер. Таким образом вы сможете избавиться от Coinhive вируса.

Заблокировать Coinhive, загрузку опасных и обманных сайтов

Чтобы повысить защиту своего компьютера, дополнительно к антивирусной и антиспайварной программам, нужно использовать приложение блокирующее доступ к разнообразным опасным и вводящим в заблуждение веб-сайтам. Кроме этого, такое приложение может блокировать показ навязчивой рекламы, что так же приведёт к ускорению загрузки веб-сайтов и уменьшению потребления веб траффика.

Скачайте программу AdGuard используя следующую ссылку.

Скачано 188784 раз(а) Автор: © Adguard Категория: Безопасность Дата обновления: 17 июля, 2018

После окончания загрузки запустите скачанный файл. Перед вами откроется окно Мастера установки программы.

Кликните по кнопке Я принимаю условия и и следуйте указаниям программы. После окончания установки вы увидите окно, как показано на рисунке ниже.

Вы можете нажать Пропустить, чтобы закрыть программу установки и использовать стандартные настройки, или кнопку Начать, чтобы ознакомиться с возможностями программы AdGuard и внести изменения в настройки, принятые по-умолчанию.

В большинстве случаев стандартных настроек достаточно и менять ничего не нужно. При каждом запуске компьютера AdGuard будет стартовать автоматически и блокировать всплывающую рекламу, Coinhive, а так же другие вредоносные или вводящие в заблуждения веб странички. Для ознакомления со всеми возможностями программы или чтобы изменить её настройки вам достаточно дважды кликнуть по иконке AdGuard, которая находиться на вашем рабочем столе.

Проверить планировщик заданий

Для полной очистки компьютера, вам так же необходимо проверить Библиотеку планировщика заданий и удалить все задания, которые были созданы вредоносными программами, так как именно они могут являться причиной автоматического запуска Coinhive вируса при включении компьютера или через равные промежутки времени.

Нажмите на клавиатуре одновременно Windows и R (русская К). Откроется небольшое окно с заголовком Выполнить. В строке ввода введите «taskschd.msc» (без кавычек) и нажмите Enter. Откроется окно Планировщика заданий. В левой его части выберите пункт «Библиотека планировщика заданий», как показано на следующем примере.

В средней части вы увидите список установленных заданий. Выберите первое заданий, а в его свойствах, которые откроются чуть ниже выберите вкладку Действия. По очереди просматривайте все задания, обращайте внимание на то, что оно запускает на вашем компьютере. Нашли что-то подозрительное, то проверьте его через наш сайт или в поисковой системе, по названию запускаемого файла. Если файл — компонент вируса или вредоносной программы, то это задание тоже смело можно удалять.

Определившись с заданием, которое нужно удалить, кликните по нему правой клавишей мыши и выберите пункт Удалить. Этот шаг выполните несколько раз, если вы нашли несколько заданий, которые были созданы вредоносными программами. Пример удаления задания, созданного рекламным вирусом показан на рисунке ниже.

Удалив все задания, закройте окно Планировщика заданий.

Выполнив эту инструкцию, ваш компьютер должен быть полностью вылечен от Coinhive вируса. К сожалению, авторы вредоносных приложений постоянно их обновляют, затрудняя лечение компьютера. Поэтому, в случае если эта инструкция вам не помогла, значит вы заразились новой версией Coinhive вируса, и тогда лучший вариант — обратиться на наш форум.

Для того чтобы в будущем больше не заразить компьютер, пожалуйста следуйте трём небольшим советам

- При установке новых программ на свой компьютер, всегда читайте правила их использования, а так же все сообщения, которые программа будет вам показывать. Старайтесь не производить инсталляцию с настройками по-умолчанию!

- Держите антивирусные и антиспайварные программы обновлёнными до последних версий. Так же обратите внимание на то, что у вас включено автоматическое обновление Windows и все доступные обновления уже установлены. Если вы не уверены, то вам необходимо посетить сайт Windows Update, где вам подскажут как и что нужно обновить в Windows.

- Если вы используете Java, Adobe Acrobat Reader, Adobe Flash Player, то обязательно их обновляйте вовремя.

Насколько выгоден JavaScript-майнинг

Читатели, которым интересно, насколько выгоден Coinhive-майнинг, могут найти статью Максэнса Корнета (Maxence Cornet) на Medium. Максэнс несколько раз пытался использовать Coinhive на своем веб-сайте с целью заменить традиционные рекламные баннеры на JavaScript-майнер от Coinhive. Он говорит, что с 1000 посещений веб-сайта в день:

«Я сделал 0.00947 XMR за 60 часов, колоссальные $ 0,89, это $ 0,36 в день»

Не самые впечатляющие результаты, но, без сомнения, майнинг криптовалют с помощью Coinhive стал очень популярным среди хакеров, поскольку этим способом очень легко воспользоваться. Это может быть не очень выгодно при использовании на небольших сайтах, но представьте себе Coinhive-майнер, работающий на каждой странице Facebook или Google. А ведь это может произойти.

Если у вас есть какие-либо вопросы или сомнения — не стесняйтесь, оставляйте ваши комментарии.

Отказ от ответственности: Эта статья написана только для образовательных целей. Автор или издатель не публиковали эту статью для вредоносных целей. Если читатели хотели бы воспользоваться информацией для личной выгоды, то автор и издатель не несут ответственность за любой причиненный вред или ущерб.

Рекомендуем почитать:

Xakep #255. Атаки на Windows

- Содержание выпуска

- Подписка на «Хакер»

Одна из самых неприятных разновидностей скрытого майнинга – браузерный майнинг, когда устройства простых посетителей сайтов используются для добычи криптовалюты (разумеется, без ведома самих пользователей). Еще в начале прошлой недели пользователи начали массово жаловаться в социальных сетях, что при посещении YouTube срабатывают антивирусные программы, сообщающие о скрытом майнере Coinhive на сайте.

Hey @avast_antivirus seems that you are blocking crypto miners (#coinhive) in @YouTube #ads Thank you